Energie, Technik & Baustoffe

Digitale Schließanlagen: Vorgaben zum Datenschutz

Text: Regina Mühlich | Foto (Header): © merklicht.de – stock.adobe.com

Nach der Datenschutz-Grundverordnung müssen Unternehmen, Institutionen und Behörden unter anderem nachweisen, welche Daten sie zu welchem Zweck und wie lange verarbeiten. Dazu gehören auch Daten, die beim Einsatz von digitalen Schließsystemen verarbeitet werden.

Auszug aus:

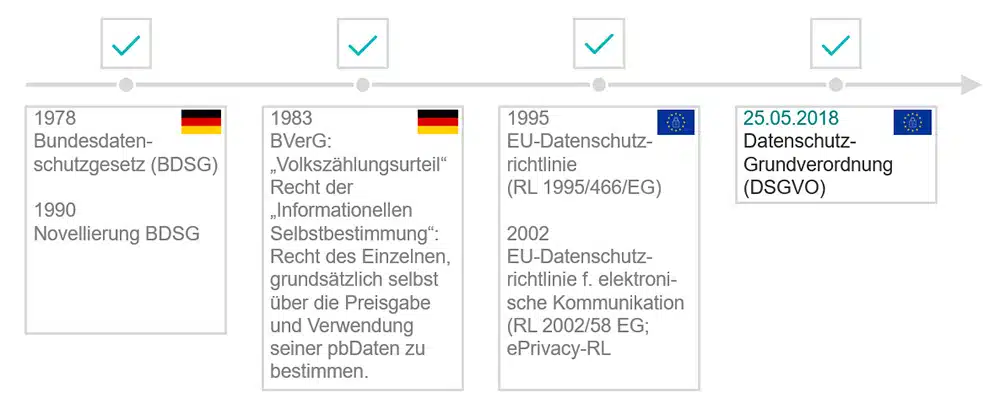

Am 14.04.2016 hat das Europäische Parlament die „Verordnung des Rates und des europäischen Parlaments zum Schutz natürlicher Personen“ verabschiedet. Nach Veröffentlichung im Amtsblatt der Europäischen Union (EU) ist die Datenschutz-Grundverordnung (DSGVO) am 25.05.2016 in Kraft getreten. Wie auch das BDSG n. F. (Bundesdatenschutzgesetz), ist sie seit dem 25.05.2018 gültig.

Unternehmen, Institutionen und Behörden müssen nachweisen, dass sie die Datenschutzgesetze beachten und umsetzen. Der Verantwortliche – z. B. der Bauträger, das Architektenbüro, die öffentliche Verwaltung – ist für die Einhaltung zuständig und muss deren Beachtung nachweisen können („Rechenschaftspflicht“). Dies umfasst unter anderem folgende Maßnahmen:

- Angemessene Dokumentation darüber,

- welche Daten auf welche Weise,

- zu welchem Zweck und

- für wie lange verarbeitet werden sowie wer Empfänger der Daten ist.

Der Verlust eines Schlüssels kann dazu führen, dass Türschlösser ausgetauscht werden müssen. Digitale Schließsysteme machen mechanische Schlüssel überflüssig. Verliert z. B. ein Mieter oder ein Beschäftigter seinen Transponder, muss dieser lediglich deaktiviert werden, um einen weiteren Zutritt zu verhindern.

Die Schließanlage erhält den Befehl zum Öffnen der Türe digital. Der Transponder und andere Öffnungsmedien können mit der Tür über Bluetooth, Funkfrequenz oder WLAN kommunizieren. Dabei werden in Abhängigkeit von der Schließanlage und der Programmierung Daten erzeugt, z. B. wer wann in welchem Gebäude welche Türe geöffnet hat. Diese gespeicherten Daten können von der Hausverwaltung, vom Arbeitgeber, dem Vermieter, dem IT-Dienstleister, dem Anbieter (Software-Hersteller) oder von Dritten ausgelesen werden.

Bei einem digitalen Schließsystem handelt es sich nicht um ein Zutrittskontrollsystem. Dieses verarbeitet – erhebt und speichert – auch, zu welchem Zeitpunkt der Nutzer das Gebäude und/oder den Raum wieder verlassen hat. Digitale Schließsysteme sind in erster Linie dazu da, Türen digital zu steuern und zu verwalten (Vergabe und Entzug von Zutrittsrechten).

Datenschutzrechtliche Grundsätze

Artikel 5 DSGVO enthält die Grundsätze der Datenschutz-Grundverordnung (DSGVO). Die Grundsätze beruhen auf den Vorgaben des Art. 8 Abs. 2 der Charta der Grundrechte der Europäischen Union (GRCh). Grundsätze für die Verarbeitung personenbezogener Daten sind Rechtmäßigkeit, Verarbeitung nach Treu und Glauben sowie Transparenz, die Zweckbindung, die Datenminimierung, die Richtigkeit, die Speicherbegrenzung sowie die Integrität und Vertraulichkeit.

Die Rechenschaftspflicht ist in Art. 5 Abs. 2 DSGVO verankert. Hiernach ist der Verantwortliche für die Einhaltung der in Art. 5 Abs. 1 DSGVO aufgezählten Grundsätze verantwortlich und muss deren Beachtung nachweisen können.

Umgang mit personenbezogenen Daten

Was sind personenbezogene Daten? [1]

Personenbezogene Daten sind alle Informationen über eine bestimmte oder bestimmbare lebende Person (Betroffene). Verschiedene Teilinformationen, die zusammen die Identifizierung einer bestimmten Person ermöglichen, sind ebenfalls personenbezogene Daten. Personenbezogene Daten, die verschlüsselt oder pseudonymisiert wurden, aber zur erneuten Identifizierung einer Person verwendet werden können, bleiben personenbezogene Daten und fallen in den Anwendungsbereich der DSGVO. Die Datenschutz-Grundverordnung schützt personenbezogene Daten unabhängig von der zur Datenverarbeitung verwendeten Technik – sie ist technologieneutral. Beispiele für personenbezogene Daten sind:

- Vor- und Nachname, Geburtsdatum

- Privatanschrift und E‑Mail-Adresse

- Ausweisnummer, Personalnummer, Kundennummer

- Kfz-Kennzeichen, Fahrzeugidentifikationsnummer

- Standortdaten, IP-Adresse, Cookie-Kennung

- Daten der Transponder, u. a. Ausgabedatum, Zuordnung zum Nutzer, Transpondernummer, Schließberechtigungen

- Daten zu Schließvorgängen, u. a. Datum, Uhrzeit, Nutzer, Transpondernumme

Bei der Nutzung von digitalen Schließanlagen werden personenbezogene Daten verarbeitet. Betroffen sind z. B. Listen von Zutrittsberichtigten, Notfallpläne, die Dokumentation des Schließkonzepts, Schließvorgänge, die Nutzung von Apps oder Mitarbeiterschulungen.

Was bedeutet Verarbeitung von personenbezogenen Daten?

Mit „Verarbeitung“ ist jeder mit oder ohne Hilfe automatisierter Verfahren ausgeführte Vorgang gemeint oder jede solche Vorgangsreihe im Zusammenhang mit personenbezogenen Daten, wie z. B. das Erheben, das Erfassen, das Organisieren, das Ordnen, die Speicherung, die Anpassung oder Veränderung, das Auslesen, das Abfragen, die Verwendung, die Offenlegung durch Übermittlung, Verbreitung oder eine andere Form der Bereitstellung, der Abgleich oder die Verknüpfung, die Einschränkung, die Anonymisierung, die Pseudonymisierung, das Löschen oder die Vernichtung.

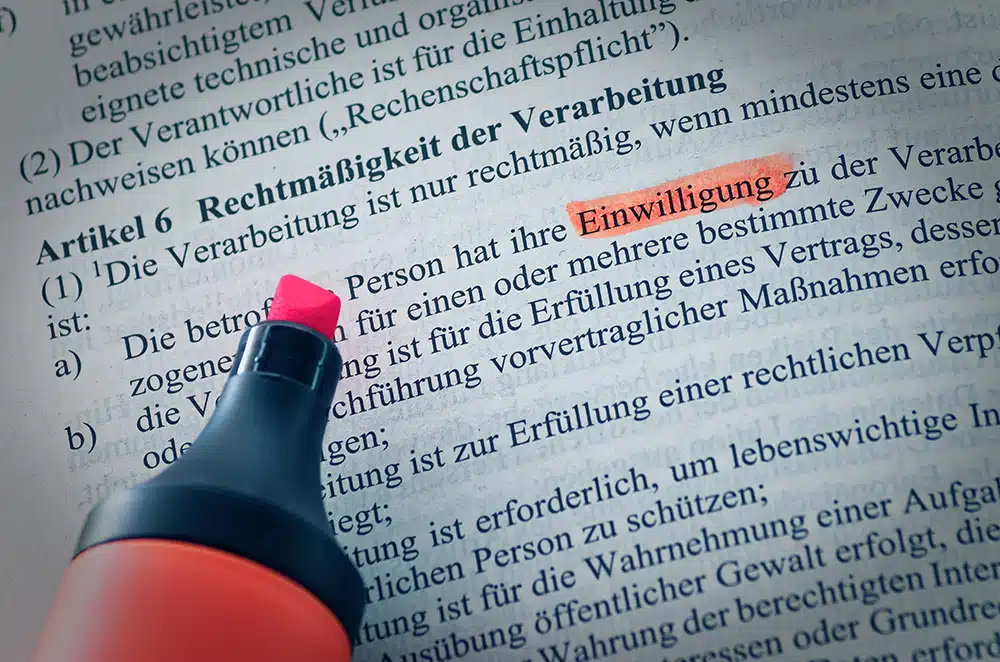

Verbotsgesetz mit Erlaubnisvorbehalt

Das Datenschutzrecht ist ein Verbotsgesetz mit Erlaubnisvorbehalt. Das bedeutet, dass jegliche Verarbeitung von personenbezogenen Daten verboten ist, außer, es gibt einen sog. Erlaubnistatbestand. Artikel 6 der DSGVO regelt die „Rechtmäßigkeit der Verarbeitung“.

Die Verarbeitung ist nur rechtmäßig, wenn mindestens eine der Bedingungen des Art. 6 Abs. 1 DSGVO erfüllt ist:

- Die betroffene Person willigt ein, wobei die Einwilligung nachweislich erfolgen muss.

- Verarbeitung für die Erfüllung eines Vertrags oder vorvertragliche Maßnahmen

- Die Verarbeitung ist zur Erfüllung einer rechtlichen Verpflichtung erforderlich.

- Die Verarbeitung ist erforderlich, um lebenswichtige Interessen zu schützen.

- Die Verarbeitung ist für die Wahrnehmung einer Aufgabe erforderlich, die im öffentlichen Interesse liegt. […]

- Verarbeitung zur Wahrung der berechtigten Interessen des Verantwortlichen […], sofern die Interessen der betroffenen Person nicht überwiegen.

Je nach Situation kommen für die Nutzung einer digitalen Schließanlage unterschiedliche Erlaubnistatbestände in Betracht, vorrangig werden dies die Einwilligung sowie das berechtigte Interesse des Verantwortlichen sein.

Rechenschaftspflicht – Nachweis und Dokumentation

Ein Kernstück und ein wichtiger Pfeiler des betrieblichen Datenschutzmanagements ist das Verzeichnis der Verarbeitungstätigkeiten (VVT). Damit personenbezogene Daten nach den Maßgaben der DSGVO durch den Verantwortlichen geschützt werden können, muss der Verantwortliche (Unternehmen, Behörde, Vermieter) ermitteln, in welchen Fällen, wo und wie, von wem personenbezogene Daten verarbeitet und genutzt werden.

Zu dokumentieren und nachzuweisen sind z. B.:

- Welcher Zweck wird mit der Verarbeitung verfolgt?

- Was ist die Rechtsgrundlage für die Verarbeitung?

- Welche personenbezogenen Daten werden von welchen Betroffenen verarbeitet?

- Welchen Empfängern gegenüber werden die personenbezogenen Daten offengelegt und/oder übermittelt?

- Wie lange werden die personenbezogenen Daten gespeichert und archiviert?

Im Rahmen des VVT sind die entsprechenden Verarbeitungen und Prozesse, wie z. B. das Führen einer Teilnehmerliste, App-Nutzung etc. zu dokumentieren. Hierbei ist neben der Definition der entsprechenden Prozessverantwortlichkeiten auch zu definieren bzw. zu dokumentieren, wann welche Daten gelöscht werden (müssen) und welche (personenbezogenen) Daten zu welchem Zweck an wen weitergeleitet werden. Es geht dabei nicht nur um Daten, die auf elektronischem Wege erhoben und verarbeitet werden, sondern auch um Papierdokumente wie etwa Gefährdungsbeurteilungen, Ausbildungs- und Fortbildungsnachweise etc. Die DSGVO (Art. 30 Abs. 3) enthält als formale Anforderung, dass das Verzeichnis schriftlich zu führen ist. Dies kann in einer elektronischen Form z. B. im Excel-Format erfolgen, aber auch mit einer entsprechenden Software. Es ist somit auch in diesem Bereich erforderlich, die Verarbeitungen und Vorgänge zu prüfen und die Vorgaben der DSGVO entsprechend zu gestalten. Es spielt dabei keine Rolle, ob es sich dabei um personenbezogene Daten von Ihren Beschäftigten handelt oder um betriebsfremde Personen (z. B. Handwerker).

Zutrittsberechtigung ist Datenschutz

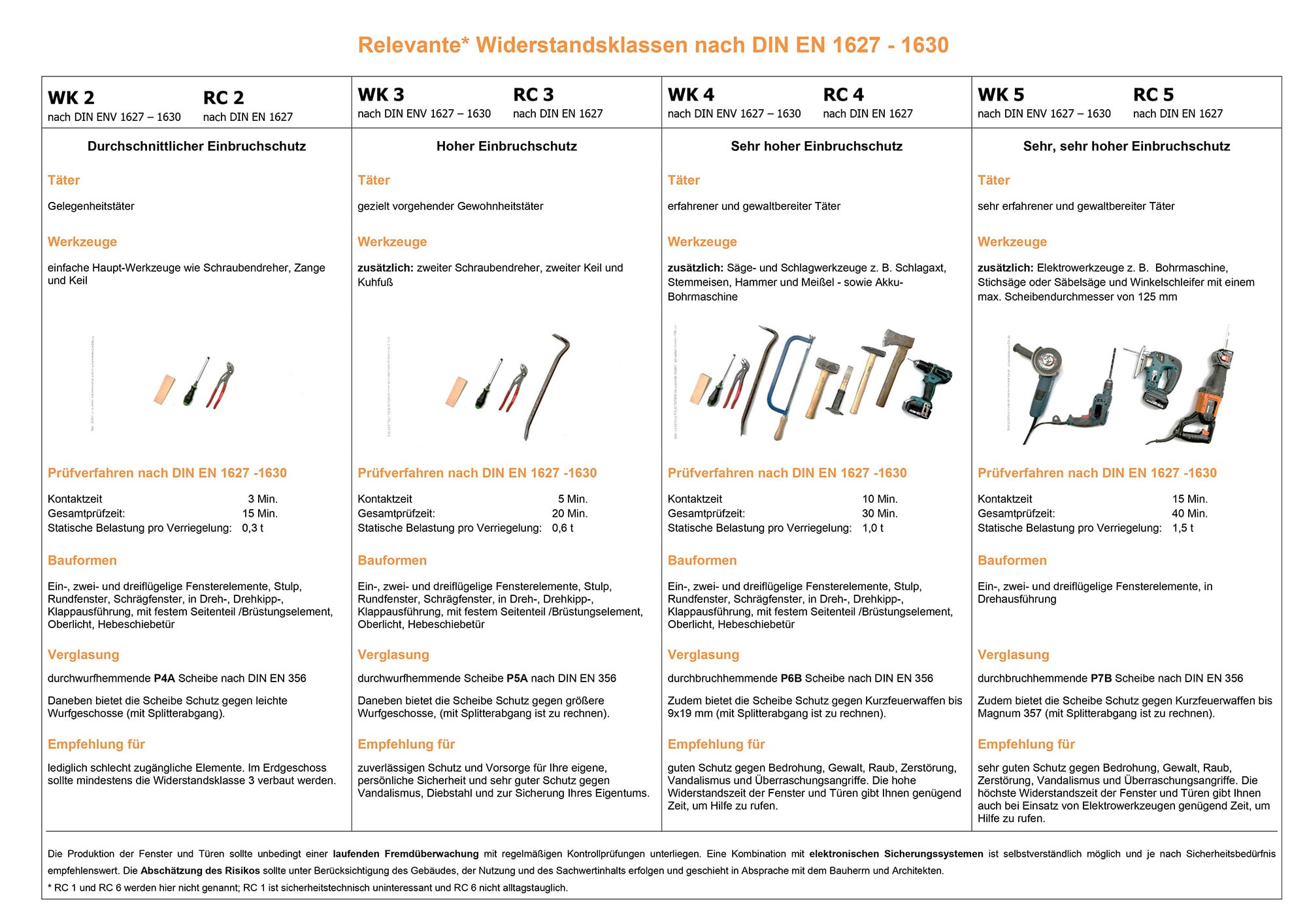

Die DSGVO fordert zum Schutz von personenbezogenen Daten organisatorische und technische Maßnahmen (Art. 32 DSGVO „Sicherheit der Verarbeitung“. Dies betrifft ganz klar auch die Zutrittsberechtigung zu Gebäuden und Räumen, denn unbefugter Zutritt durch Unbefugte kann zu unberechtigtem Datenzugriff und Datenverlust führen. Die Zutrittskontrolle stellt sicher, dass nur befugte Personen Zutritt zu den für sie freigegebenen Bereichen erhalten. Zu diesen Bereichen zählen u. a. Räume, Gebäude, Freigelände-Areale oder auch Stockwerke. Dabei sind angemessene Maßnahmen zu implementieren, um eine Ausfallsicherheit zu gewährleisten und IT-Infrastrukturen sowie Geschäfts- und Betriebsgeheimnisse zu schützen. Die Zutrittskontrolle umfasst (präventive) Maßnahmen zur Verhinderung von unberechtigtem Zutritt und – für den Fall eines unberechtigten Zutritts oder des Ausfalls einer digitalen Schließanlage – Maßnahmen zur wirksamen Begrenzung der Folgen und Auswirkungen. Die Zutrittskontrolle gehört zu den technisch-organisatorischen Maßnahmen (Art. 32 DSGVO „Sicherheit der Verarbeitung“) zum Schutz personenbezogener Daten.

Beauftragt der Verantwortliche (Nutzer der Schließanlage) einen Dienstleister mit dem Betrieb einer softwaretechnisch gesteuerten elektronischen Schließanlage oder mit Rechenzentrumsleistungen (z. B. Datenspeicherung), ist mit dem sog. Auftragsverarbeiter eine Vereinbarung zur Auftragsverarbeitung abzuschließen. Eine Auftragsverarbeitung im Sinne des Art. 28 DSGVO liegt grundsätzlich dann vor, wenn ein Dienstleister nach einem Auftrag und konkreten Vorgaben des datenschutzrechtlich Verantwortlichen eine Datenverarbeitung vornimmt.

In einem elektronischen Schließplan ist festzulegen, welche Türen von welchen Transpondern geöffnet werden können. Es wird elektronisch gespeichert, welcher Transponder welchem Beschäftigten ausgehändigt wurde. Auf diese Weise kann sichergestellt werden, dass Räume, in denen z. B. sensible Daten (u. a. Personalakten) aufbewahrt werden, nur von den zuständigen Mitarbeitern betreten werden können. Verlässt z. B. ein Mitarbeiter das Unternehmen oder geht ein Transponder verloren, kann der Zutritt sofort gesperrt oder betroffene Türzylinder umprogrammiert werden. Der Finder kann sich somit nicht unbefugt Zutritt zu den Büroräumen verschaffen.

Mit der digitalen Schließanlage werden personenbezogene Daten der Beschäftigten erhoben und verarbeitet. Auch hier wird mindestens gespeichert, welcher Mitarbeiter welchen Schlüssel mit welchen Zutrittsberechtigungen erhalten hat. Darüber hinaus wird gespeichert, mit welchem Transponder zu welchem Zeitpunkt welche Tür geöffnet wurde. Durch die Verknüpfung der eindeutigen Schlüssel-Identifikationsnummer mit den zugehörigen personenbezogenen Daten aus dem elektronischen Schließplan kann der Einzelne eindeutig identifiziert werden. Das Zutrittsverhalten kann nachvollzogen und letztlich ein Bewegungsprofil erstellt werden [2]. Sofern im Betrieb bzw. in der öffentlichen Verwaltung ein Betriebsrat bzw. Personalrat vorhanden ist, ist dieser entsprechend zu beteiligen.

Durch den Einsatz eines Zutrittskontrollsystems ist eine individuelle Verhaltenskontrolle im Sinne des § 87 Abs. 1 Nr. 6 BetrVG technisch möglich. Auch im Personalvertretungsrecht unterliegt die „Einführung, Anwendung [ …] von technischen Einrichtungen, die geeignet sind, das Verhalten oder die Leistung der Arbeitnehmer zu überwachen“, der Mitbestimmung (z. B. § 70 Abs. 1 Nr. 2 PersVG-MV).

Die gute Nachricht: Sie stehen nicht allein da. Binden Sie Ihren Datenschutzbeauftragten rechtzeitig und kontinuierlich ein. Er unterstützt und berät Sie bei den datenschutzrechtlichen Anforderungen.

Quellen

[1] WP 136, Stellungnahme 4/2007 zum Begriff „personenbezogene Daten“ der Artikel-29-Datenchutzgruppe https://ec.europa.eu/justice/article-29/documentation/

opinion-recommendation/files/2007/wp136_de.pdf (zuletzt aufgerufen am 20.06.2023)

[2] 27. Tätigkeitsbericht des BayLfD Bayern, Pkt. 11.2

Die Autorin

Regina Mühlich

Die Wirtschaftsjuristin und Geschäftsführerin der Unternehmensberatung AdOrga Solutions GmbH berät als Datenschutzexpertin, CIPM (IAPP), Sachverständige für IT und Datenschutz, Auditorin für Datenschutz und Qualitätsmanagement sowie Compliance Officer Organisationen unterschiedlichster Branchen. Sie ist Referentin, Autorin zahlreicher Fachbeiträge sowie Vorstandsmitglied im Berufsverband der Datenschutzbeauftragten Deutschlands (BvD) e. V.

www.adorgasolutions.de